بعض الطرق الأكثر أمانًا لاستخدام IPv6 العام

Categories:

قد يحتاج بعض الناس إلى استخدام IPv6 العام للعودة إلى المنزل، على عكس VPN مثل tailscale/zerotier التي تتطلب اختراق الشبكة للوصول إلى الاتصال المباشر، فإن العودة إلى المنزل عبر IPv6 هي اتصال مباشر. غالبًا ما تكون شبكات الهاتف المحمول تحتوي على IPv6، مما يجعل العودة إلى المنزل مريحة جدًا.

شاركت سابقًا مقالًا بعنوان تقليل خدمة الإنترنت المنزلي للشركات عند استخدام نطاقات DDns العامة، حيث وصفت حفرة وضعتها شركات الاتصالات عند استخدام IPv6. باختصار، قد يتم فحص النطاقات، وكشف النطاق الخاص بك يعادل التعرض لـ IPv6، وبالتالي قد يتم فحصه، وإذا تم العثور على الخدمات، فإن زيادة الاتصالات الواردة قد تؤدي إلى تقليل خدمة الإنترنت.

لم يذكر ذلك المقال سوى فحص النطاقات، دون ذكر “مسح الفضاء السيبراني”، حيث يقوم هذا النوع من المسح بمسح برك IP مباشرة بغض النظر عن المعلومات المكشوفة، وهذه الحالة من الصعب الدفاع ضدها.

عادةً ما يشمل “مسح الفضاء السيبراني” الجوانب التالية:

- كشف وجود IP: استخدام بروتوكولات مثل ARP وICMP وTCP لتحديد المضيفين المتصلين.

- كشف المنفذ/الخدمة: من خلال مسح المنافذ لتصفية المنافذ المفتوحة للمضيفين المتصلين، والحصول على معلومات الخدمة وإصدار النظام للمضيف الهدف.

- كشف نظام التشغيل: من خلال تحليل حزم الاستجابة لاستنتاج نوع وإصدار نظام التشغيل للمضيف الهدف.

- جمع حركة المرور: مراقبة حركة المرور على الشبكة لاكتشاف السلوكيات غير الطبيعية أو أنماط الهجوم.

- تحليل الاسم المستعار: بالنسبة للراوترات ذات عناوين IP المتعددة، إقامة علاقة تعيين بين عنوان IP والراوتر.

- كشف DNS: من خلال التحليل العكسي لعنوان IP لإقامة علاقة تقابلية بين عنوان IP واسم النطاق.

هنا أشارك بعض الطرق لتجنب المسح في الفضاء السيبراني:

- لا يعيد خادم DNS الداخلي سجلات AAAA

- لا يُسمح للخدمات الداخلية بالوصول من خلال اسم النطاق فقط، ولا يُسمح بالوصول المباشر من خلال IP

- استخدام خدمة DNS الخاصة AdGuardPrivate

لا يعيد خادم DNS الداخلي سجلات AAAA

عند التصفح على الإنترنت والوصول إلى مواقع مختلفة، يمكن لهذه الزيارات الطبيعية أن تكشف عن مصدر IPv6، حيث يمكن للخادم الطرف الآخر الحصول على مصدر IPv6. إذا لم يكن لدى المستخدم جدار ناري مفتوح، فيمكن وضع هذا IPv6 في مجمع المسح الفضائي للمسح الأولوي.

يمكن أيضًا وضع عناوين IPv6 لبادئة /56 في مجمع المسح، مع مسح فقط الـ 16 بت الدنيا، مما يمكن أن يقلل بشكل كبير من نطاق المسح.

تجربتي الطويلة مع IPv6 تخبرني أن استخدام IPv6 للتصفح اليومي لا يختلف بشكل ملحوظ عن IPv4. لذلك يمكننا التضحية بـ IPv6 للوصول الخارجي، واستخدامه فقط للاتصال المباشر بالمنزل.

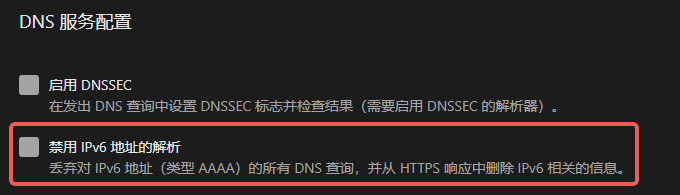

طريقة إعداد عدم إرجاع تحليل IPv6

على خادم DNS الداخلي، قم بإعداد عدم إرجاع سجلات AAAA.

عادةً ما يستخدم خدمة DNS الداخلية AdGuardHome، وإعدادات مرجعية:

بعد الإعداد، ستستخدم أجهزة الشبكة الداخلية IPv4 فقط عند الوصول إلى الإنترنت الخارجي، ولن تستخدم IPv6 بعد ذلك.

لا يُسمح للخدمات الداخلية بالوصول من خلال اسم النطاق فقط

قد تكون الخدمات المنزلية المكشوفة قابلة للوصول بناءً على المنفذ، وهذا يجعل من السهل جدًا اكتشاف وجود الخدمة.

من الأفضل عند إنشاء الخدمة، عدم إعداد الاستماع إلى 0.0.0.0 و::، حيث يمكن لمن لديهم خبرة أن يشعروا أن جميع إعدادات بدء الخدمة الافتراضية تستمع فقط إلى 127.0.0.1 و::1، وذلك لأن الاستماع إلى IP العام ينطوي على مخاطر.

طريقة إعداد وكيل عكسي يسمح فقط باسم النطاق

مثال nginx

المفتاح هو إعداد server_name كاسم النطاق، وعدم إعداده كـ _ أو IP.

server {

listen 80;

server_name yourdomain.com; # استبدل yourdomain.com باسم النطاق الفعلي الخاص بك

# إرجاع 403 Forbidden للمستخدمين الذين يحاولون الوصول من خلال عنوان IP

if ($host != 'yourdomain.com') {

return 403;

}

location / {

# هذا هو دليل جذر موقعك及其他配置

root /path/to/your/web/root;

index index.html index.htm;

}

# 기타 إعدادات...

}

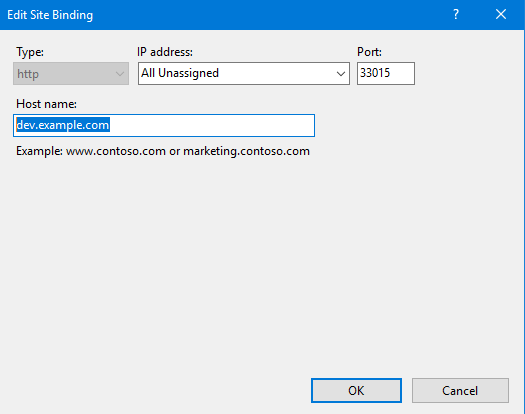

مثال IIS

المفتاح هو إعداد host name كاسم النطاق، وعدم تركه فارغًا.

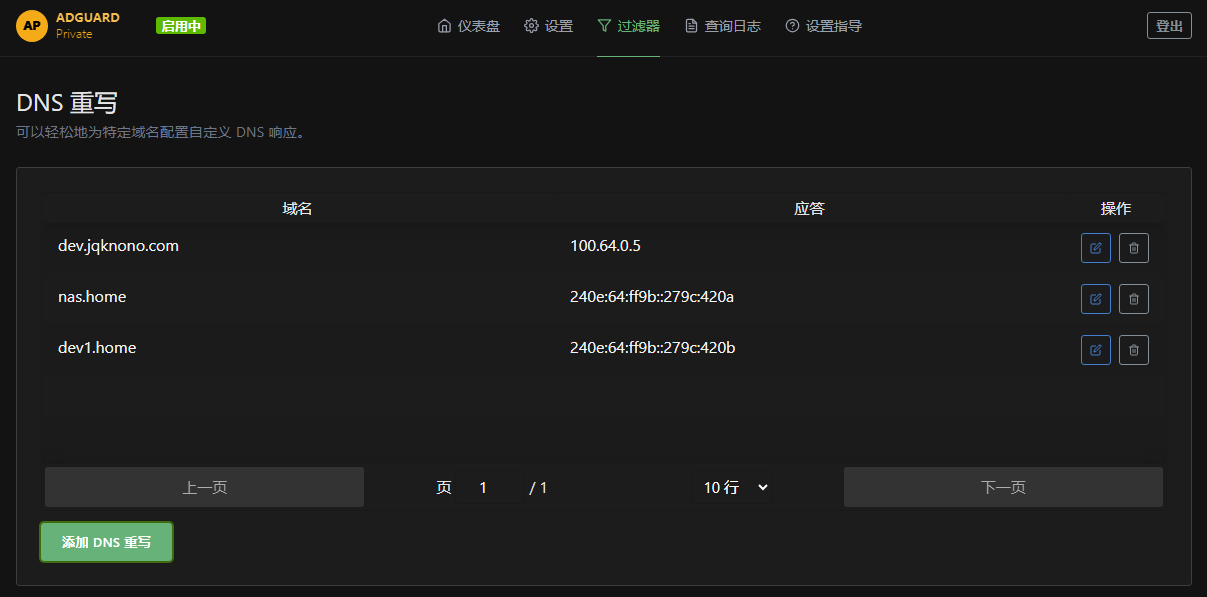

استخدام خدمة DNS خاصة

أضف تحليلًا مخصصًا في خدمة DNS الخاصة بك لتحويل اسم نطاق مزيف إلى خدمة داخلية.

هذا الإجراء له العديد من المزايا الواضحة.

- أولاً، يمكن بناء اسم النطاق بشكل عشوائي، ولا حاجة لشراء نطاق، مما يوفر تكلفة شراء النطاق. إذا تم اكتشاف هذا النطاق المزيف، فعليه أن يطلب خادم DNS الخاص بك للحصول على نتيجة التحليل الصحيحة.

- يجب في نفس الوقت كشف عنوان خادم DNS الخاص بك واسم النطاق الافتراضي، ثم يجب على الماسح تغيير منطق تحليل النطاق، وطلب تحليل النطاق من خادم DNS الخاص المكشوف، ثم ملء النطاق الافتراضي في رؤوس الطلب المبنية، قبل أن يبدأ المسح.

sequenceDiagram

participant Scanner as ماسح الشبكة

participant DNS as خادم DNS الخاص

participant Service as خدمة داخلية

Scanner->>DNS: 1. اكتشاف عنوان خادم DNS الخاص

Scanner->>DNS: 2. طلب تحليل النطاق الافتراضي

DNS-->>Scanner: 3. إرجاع IP للخدمة الداخلية

Scanner->>Service: 4. استخدام النطاق الافتراضي لبناء Headers

Note right of Service: إذا لم يكن النطاق الافتراضي في Headers<br/>فسيتم رفض الوصول

alt Headers صحيحة

Service-->>Scanner: 5a. إرجاع استجابة الخدمة

else Headers خاطئة

Service-->>Scanner: 5b. إرجاع خطأ 403

endفقط عندما يكمل الماسح جميع الخطوات أعلاه، قد يكون قادرًا على مسح الخدمة الداخلية، مما يزيد بشكل كبير من صعوبة المسح.

يمكن إنشاء خدمة DNS خاصة على AdGuardPrivate، باستخدام وظيفة التحليل المخصص لإضافة نطاق مزيف، بالطبع يمكن أيضًا استخدام [dnspod.cn].

تختلف الخدمات المقدمة من两家 بشكل كبير، حيث تم تطوير AdGuardPrivate من AdGuardHome الأصلي، وتوفر وظائف أكثر بكثير من dnspod، يرجى تقييم كل منهما.

ملخص

- لا يعيد خادم DNS الداخلي سجلات AAAA

- شروط مسبقة

- وجود IPv6 عام

- وجود خادم DNS داخلي

- الإعداد

- عدم إرجاع سجلات AAAA

- شروط مسبقة

- لا يُسمح للخدمات الداخلية بالوصول من خلال اسم النطاق فقط، ولا يُسمح بالوصول المباشر من خلال IP

- شروط مسبقة

- وجود نطاق خاص

- مزود النطاق يقدم DDNS

- وجود خدمة وكيل عكسي داخلية

- الإعداد

- إعداد مهمة DDNS

- السماح فقط بالوصول من خلال اسم النطاق

- شروط مسبقة

- استخدام خدمة DNS خاصة

- شروط مسبقة

- وجود خدمة DNS خاصة

- خدمة DNS الخاصة تقدم تحليلًا مخصصًا

- خدمة DNS الخاصة تقدم DDNS

- الإعداد

- إعداد مهمة DDNS

- إضافة تحليل مخصص، تحويل نطاق مزيف إلى خدمة داخلية

- شروط مسبقة

أخيرًا،

- الطريقة الأبسط والأكثر أمانًا للاتصال المباشر بالمنزل هي tailscale/zerotier الناجحة في اختراق الشبكة الداخلية، لكن أحيانًا قد لا تنجح بسبب أسباب شبكة مختلفة.

- لا تتصل بشبكة Wi-Fi غريبة بسهولة، حيث يمكن أن يتم تسريب كل المعلومات دفعة واحدة. احصل على بطاقة بيانات كبيرة، ومؤقتًا امنح الثقة لشركة الاتصالات، إذا كنت بحاجة إلى بطاقة بيانات كبيرة رخيصة، اتصل بي (ليس كذلك)، أنا أيضًا أحتاج إليها.