开源博客的潜在安全隐患:如何保护个人信息不被泄露

Categories:

概述

GitHub Pages 作为免费的开源博客托管平台,因其便捷性和免费特性而广受欢迎。然而,其免费版本要求仓库必须公开才能提供公开访问服务,这一特性可能导致意想不到的信息泄露风险。

即使文章内容本身不包含敏感信息,但博客的源代码仓库可能会无意中泄露个人隐私信息。本文将探讨这些潜在风险,并提供实用的解决方案。

🔍 常见信息泄露类型

中文敏感词

以下中文词汇可能包含敏感个人信息,建议在提交代码前进行检查:

- 密码

- 账号

- 身份证

- 银行卡

- 支付宝

- 微信

- 手机号

- 家庭住址

- 工作单位

- 社保卡

- 驾驶证

- 护照

- 信用卡

英文关键词

英文环境中需要特别注意以下关键词:

- username

- password

- account

- key

- ini

- credential

- card

- bank

- alipay

- passport

- id

- phone

- address

- company

使用正则表达式进行检测

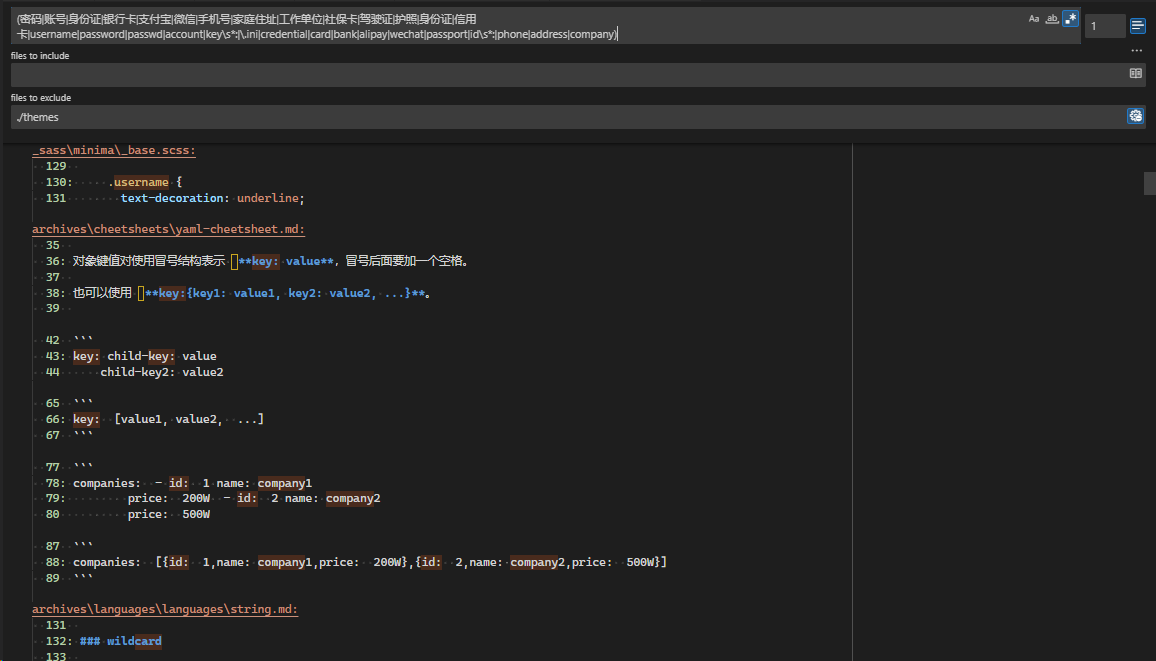

可以使用以下正则表达式来扫描仓库中的潜在敏感信息:

(密码|账号|身份证|银行卡|支付宝|微信|手机号|家庭住址|工作单位|社保卡|驾驶证|护照|信用卡|username|password|passwd|account|key\s*:|\.ini|credential|card|bank|alipay|wechat|passport|id\s*:|phone|address|company)

在 VSCode 中进行扫描

如果您使用 VSCode 作为博客编辑器,可以按照以下步骤进行全站敏感信息扫描:

- 打开 VSCode

- 使用快捷键

Ctrl+Shift+F(Windows/Linux)或Cmd+Shift+F(Mac)打开全局搜索 - 在搜索框中输入上述正则表达式

- 启用正则表达式模式(点击搜索框旁的

.*图标) - 点击搜索,检查结果中的潜在敏感信息

🕰️ Git 历史中的信息泄露

Git 的版本历史记录可能包含已删除文件的敏感信息。即使当前代码中没有敏感内容,历史提交中仍可能保留这些信息。

扫描 Git 历史

可以通过简单的脚本扫描开源博客的历史提交信息,检查是否存在信息泄露。

清理 Git 历史

如果确认需要清理 Git 历史中的敏感信息,可以使用以下方法:

⚠️ 重要提醒:执行以下操作将永久删除 Git 历史记录,请务必备份重要数据,并确保完全理解命令的含义。

# 重置到第一个提交(保留工作区更改)

git reset --soft ${first-commit}

# 强制推送到远程仓库

git push -f

注意:如果您需要保留完整的提交历史,请不要使用上述方法。

🛠️ 专业扫描工具推荐

除了手动检查,还可以使用专业的工具进行更全面的扫描:

TruffleHog

TruffleHog 是一个强大的工具,用于发现、验证和分析泄露的凭证信息。

特点:

- GitHub Star 数:17.2k

- Fork 数:1.7k

- 支持多种扫描模式

- 可检测深度嵌套的敏感信息

🔒 安全发布博客的替代方案

如果您担心公开仓库带来的安全风险,可以考虑以下替代方案:

1. 使用 GitHub Pro

- GitHub Pro 支持将私有仓库发布到 Pages

- 费用:每月约 4 美元

- 优点:保持源代码私密性,同时享受 GitHub Pages 的便利

2. 使用 Cloudflare Pages

- 将仓库设置为私有

- 通过 Cloudflare Pages 进行部署

- 优点:完全免费,支持私有仓库

3. 双仓库策略

- 私有仓库:存放正在编辑的文章和草稿

- 公开仓库:仅存放最终发布的文章

- 优点:最大程度保护草稿和未发布内容

- 注意:如果使用

giscus等 GitHub 依赖的评论系统,仍需要一个公开仓库

📝 最佳实践建议

- 定期审查:定期使用扫描工具检查仓库中的敏感信息

- 提交前检查:在每次提交代码前,检查是否包含敏感信息

- 使用 .gitignore:正确配置

.gitignore文件,排除敏感文件 - 环境变量:将敏感配置存储在环境变量中,而非代码仓库

- 草稿管理:考虑使用专门的草稿管理系统,避免草稿被意外提交

🎯 总结

开源博客虽然便捷,但确实存在信息泄露的风险。通过使用适当的工具和方法,我们可以有效降低这些风险。选择合适的发布平台和策略,可以在享受开源便利的同时,保护个人隐私安全。

记住,信息安全是一个持续的过程,需要我们时刻保持警惕。