Methode eines Anbieters zur Verhinderung von DNS-Blockierung

Categories:

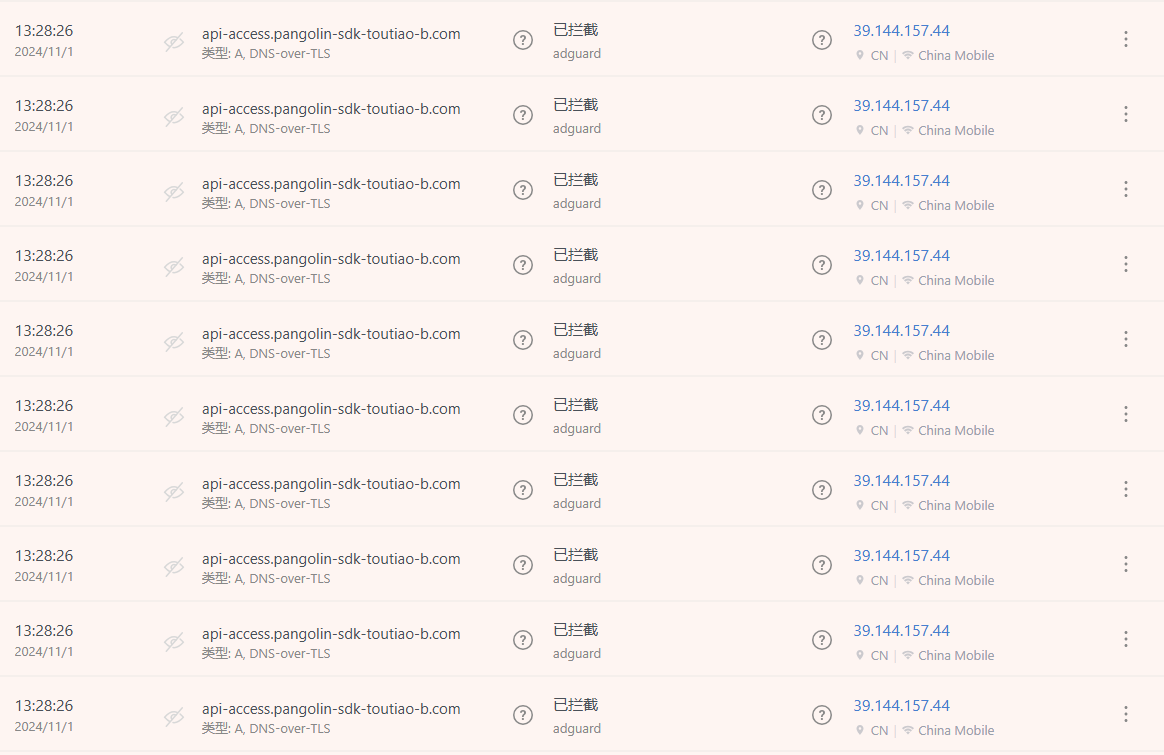

In letzter Zeit fiel auf, dass der öffentliche DNS-Dienst ungewöhnliches Zugriffsverhalten von IPs aufweist, mit mehreren Dutzend wiederholten Anfragen pro Sekunde für eine Domain, völlig im Widerspruch zum DNS-Protokoll und ohne Berücksichtigung des globalen Time-to-Live (TTL)-Werts.

Zu Beginn dachte ich, die IP gehöre einem Angreifer. Nach Beobachtung des Datenverkehrs stellte sich jedoch heraus, dass hauptsächlich die App eines bestimmten Anbieters DNS-Anfragen in rasender Geschwindigkeit sendet. Die Backend-Einstellung TTL=10 bedeutet, dass die Lebensdauer des empfangenen DNS-Abfrageergebnisses 10 Sekunden beträgt. Innerhalb dieser 10 Sekunden sollte der Anfragende diesen Rückgabewert verwenden, anstatt den DNS-Server erneut anzufordern. Doch die App sendet Dutzende identischer Anfragen pro Sekunde, was darauf hinweist, dass die App den TTL-Wert nicht gemäß dem DNS-Protokoll korrekt verarbeitet. In den Statistiken der Backend-Abfrage-Interception entfallen über 90 % der Anfragen auf diese Domain.

Möglicherweise weiß der Anbieter, dass DNS-Blockierungsmaßnahmen existieren, und greift zu der Methode, dass, wenn man ihm den Zugang nicht erlaubt, die Benutzer-App den DNS-Server direkt mit einem DoS-Angriff überflutet. Da das Backend gleichzeitig auf 20 Burst-Anfragen pro Sekunde beschränkt ist, beeinträchtigt dieses rücksichtslose Verhalten auch die normalen DNS-Abfragen anderer Benutzer und beeinträchtigt die normale Nutzung anderer Apps.

Wenn ein Administrator solches, von einer einzelnen IP ausgehendes, rasendes Anfrageverhalten für dieselbe Domain sieht, muss er sie freigeben, selbst wenn er es nicht möchte.