Un método de un proveedor para evitar la interceptación DNS

Categories:

Recientemente descubrí que el servicio DNS público tiene un comportamiento de acceso anómalo por IP, con decenas de solicitudes repetidas al mismo dominio por segundo, sin seguir completamente el protocolio DNS ni respetar el valor del Tiempo de Vida (TTL) global.

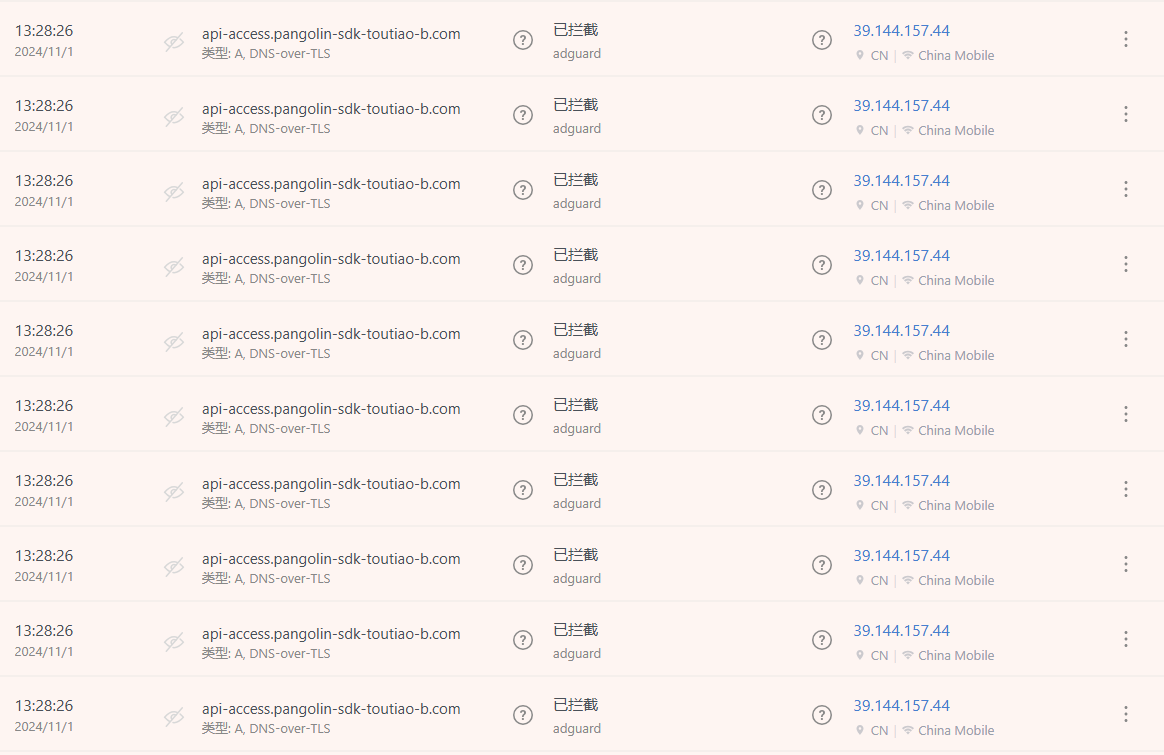

Al principio pensé que esa IP era de un atacante. Tras observar el tráfico, descubrí que principalmente era una App de un proveedor la que solicitaba DNS de forma descontrolada. El backend estableció TTL=10, lo que indica que el ciclo de vida del valor de retorno de la consulta DNS recibida es de 10 segundos; durante estos 10 segundos, el solicitante debería usar este valor de retorno en lugar de volver a solicitar al servidor DNS. Sin embargo, esa App realiza decenas de solicitudes idénticas por segundo, lo que indica que la App no maneja correctamente el valor TTL según el protocolo DNS. En las estadísticas de interceptación de solicitudes del backend, más del 90% de las solicitudes son de ese dominio.

Es posible que el proveedor sepa que existen métodos de interceptación DNS y haya adoptado una estrategia de atacar directamente tu servidor DNS mediante DoS desde la App del usuario si no le permites acceder. Debido a que el backend también estableció un límite de solo 20 solicitudes repentinas por segundo, este comportamiento imprudente también afectará otras consultas DNS normales del usuario, impactando el uso normal de otras Apps.

Al ver este comportamiento de una sola IP solicitando descontroladamente el mismo dominio, el administrador no tiene más remedio que permitirlo aunque no quiera hacerlo.