Éviter la fuite d'informations personnelles dans les blogs

Categories:

Les plateformes gratuites et open source comme GitHub Pages sont très populaires, de nombreux blogs utilisant GitHub Pages pour leur publication.

Cependant, la version gratuite exige que le dépôt soit public pour autoriser l’accès public. Une fois le dépôt public, certains articles marqués comme brouillons peuvent également être accessibles depuis le dépôt Git.

Bien que les articles publiés contiennent rarement des informations sensibles, le dépôt source d’un blog open source peut fuiter des informations personnelles. Voici quelques mots-clés courants de fuite d’informations, merci de compléter en commentaire.

Mots sensibles

| Mots-clés chinois | Mots-clés anglais |

|---|---|

| Mot de passe | password |

| Compte | account |

| Carte d’identité | id |

| Carte bancaire | card |

| Alipay | alipay |

| Numéro de téléphone | phone |

| Adresse résidentielle | address |

| Lieu de travail | company |

| Carte de sécurité sociale | card |

| Permis de conduire | driver |

| Passeport | passport |

| Carte de crédit | credit |

| Clé | key |

| Fichier de configuration | ini |

| Identifiants | credential |

| Nom d’utilisateur | username |

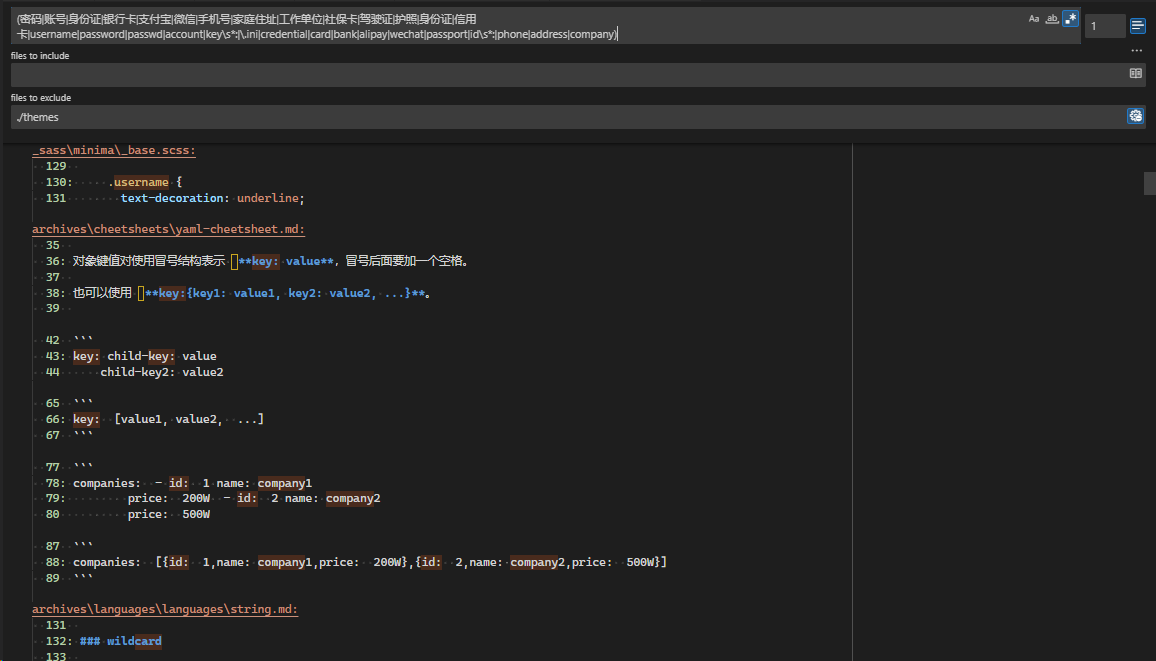

Recherche regex :

(Mot de passe|Compte|Carte d'identité|Carte bancaire|Alipay|WeChat|Numéro de téléphone|Adresse résidentielle|Lieu de travail|Carte de sécurité sociale|Permis de conduire|Passeport|Carte de crédit|username|password|passwd|account|key\s*:|\.ini|credential|card|bank|alipay|wechat|passport|id\s*:|phone|address|company)

Si vous utilisez VSCode comme éditeur de blog, vous pouvez utiliser la recherche regex pour effectuer rapidement une recherche sur tout le site et vérifier les emplacements où des informations pourraient fuiter.

Historique Git

L’historique Git peut contenir des fuites d’informations, un script simple peut analyser l’historique des commits d’un blog open source.

Si c’est votre propre dépôt, vous pouvez effacer l’historique de cette manière. Si vous devez conserver l’historique, ne l’effacez pas.

Assurez-vous de bien comprendre la signification de la commande, elle nettoie l’historique, veuillez procéder avec prudence et sauvegarder les données importantes avant toute opération.

git reset --soft ${first-commit}

git push --force

Autres méthodes d’analyse de dépôt

https://github.com/trufflesecurity/trufflehog

- Trouver, vérifier et analyser les identifiants divulgués

17,2kétoiles1,7kfourches

Autres façons de publier un blog

- Github Pro permet de publier un dépôt privé sur Pages, Pro coûte 4 dollars par mois

- Définir le dépôt comme privé et publier sur Cloudflare Pages

- Diviser le dépôt, un dépôt privé pour les articles en cours d’édition, un dépôt public pour les articles publiables

Si votre blog utilise un système de commentaires comme giscus dépendant de github, vous aurez toujours besoin d’un dépôt public.

Bonnes habitudes vs bons mécanismes

En discutant du problème de fuite d’informations personnelles dans les blogs open source, de nombreuses personnes pensent que tant que l’on évite de téléverser des informations sensibles dans le dépôt, il n’y aura pas de problème.

C’est une phrase inutile, comme demander aux programmeurs de ne pas écrire de bugs, c’est correct mais inutile. Se fier aux habitudes pour protéger les informations personnelles est peu fiable. Ne croyez pas facilement aux habitudes d’une personne, il peut les oublier à tout moment.

L’écriture peut parfois contenir des phrases temporaires, surtout pour les blogs techniques de programmeurs, des scripts courts peuvent être écrits à la hâte, sans toujours se souvenir d’utiliser des variables d’environnement, augmentant ainsi la possibilité de laisser des informations sensibles.

La majorité des gens savent ce qu’est une bonne habitude, donc ici nous ne discutons pas des bonnes habitudes, mais partageons principalement comment éviter la fuite d’informations personnelles grâce à des mécanismes.

Tout d’abord, diviser les dépôts, séparer le dépôt de brouillons du dépôt de publication, tous les articles publiés sur Github Pages ont été vérifiés et il n’y aura pas d’articles en statut draft qui fuient.

Vous pouvez également utiliser Github Action pour analyser les informations sensibles à chaque commit, et si des informations sensibles sont détectées, le commit est refusé, consultez trufflehog

La recherche regex partagée dans cet article est juste un exemple simple, non intégré à aucun flux, vous pouvez selon vos besoins faire plus de personnalisation et l’intégrer aux flux.