Risques de sécurité potentiels des blogs open source : comment protéger vos informations personnelles contre les fuites

Categories:

Aperçu

GitHub Pages, en tant que plateforme d’hébergement de blogs open source gratuite, est largement appréciée pour sa facilité d’utilisation et son caractère gratuit. Toutefois, sa version gratuite exige que le dépôt soit public pour fournir un service d’accès public, une caractéristique qui peut entraîner des risques inattendus de fuite d’informations.

Même si le contenu de l’article ne contient pas d’informations sensibles, le dépôt de code source du blog peut involontairement divulguer des informations personnelles confidentielles. Cet article explore ces risques potentiels et fournit des solutions pratiques.

🔍 Types courants de fuites d’informations

Mots-clés sensibles en chinois

Les mots chinois suivants peuvent contenir des informations personnelles sensibles et doivent être vérifiés avant de soumettre le code :

- Mot de passe

- Compte

- Carte d’identité

- Carte bancaire

- Alipay

- Numéro de téléphone portable

- Adresse résidentielle

- Lieu de travail

- Carte de sécurité sociale

- Permis de conduire

- Passeport

- Carte de crédit

Mots-clés en anglais

Les mots-clés suivants doivent être particulièrement surveillés dans un environnement anglophone :

- username

- password

- account

- key

- ini

- credential

- card

- bank

- alipay

- passport

- id

- phone

- address

- company

Détection à l’aide d’expressions régulières

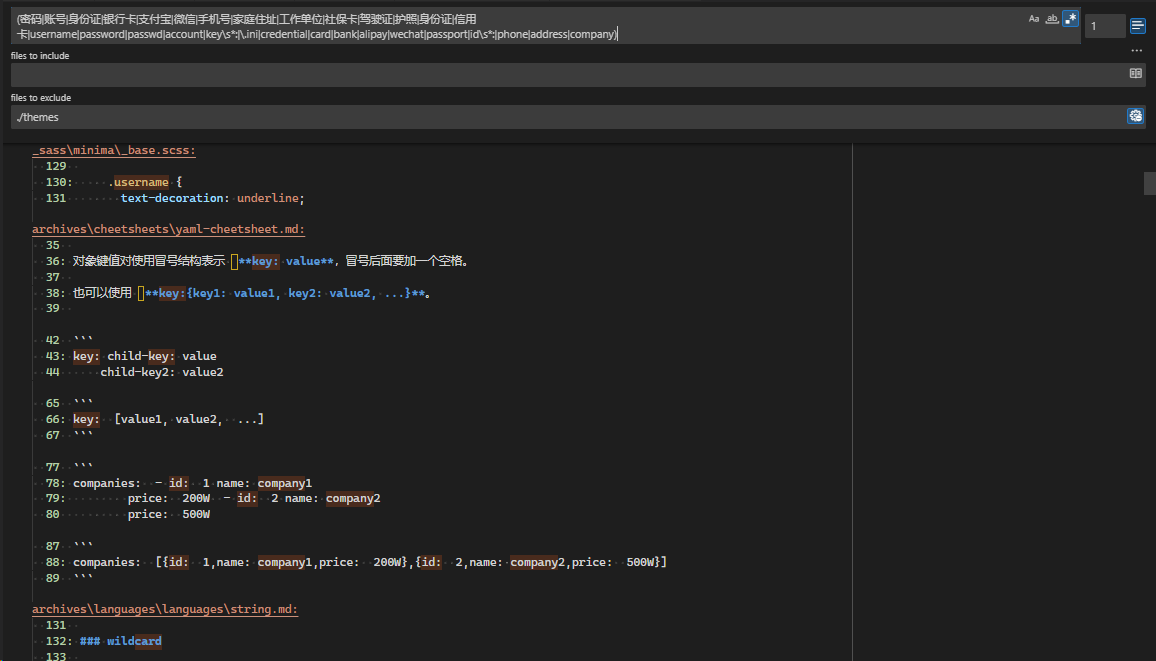

Vous pouvez utiliser l’expression régulière suivante pour analyser les informations potentiellement sensibles dans le dépôt :

(Mot de passe|Compte|Carte d'identité|Carte bancaire|Alipay|WeChat|Numéro de téléphone portable|Adresse résidentielle|Lieu de travail|Carte de sécurité sociale|Permis de conduire|Passeport|Carte de crédit|username|password|passwd|account|key\s*:|\.ini|credential|card|bank|alipay|wechat|passport|id\s*:|phone|address|company)

Analyse dans VSCode

Si vous utilisez VSCode comme éditeur de blog, suivez ces étapes pour analyser l’ensemble du site à la recherche d’informations sensibles :

- Ouvrez VSCode

- Utilisez le raccourci

Ctrl+Shift+F(Windows/Linux) ouCmd+Shift+F(Mac) pour ouvrir la recherche globale - Saisissez l’expression régulière ci-dessus dans la zone de recherche

- Activez le mode expression régulière (cliquez sur l’icône

.*à côté de la zone de recherche) - Cliquez sur Rechercher et examinez les résultats pour détecter les informations sensibles potentielles

🕰️ Fuites d’informations dans l’historique Git

L’historique des versions Git peut contenir des informations sensibles provenant de fichiers supprimés. Même si le code actuel ne contient pas d’informations sensibles, les commits historiques peuvent toujours conserver ces données.

Analyse de l’historique Git

Vous pouvez analyser les commits historiques de votre blog open source à l’aide d’un script simple pour vérifier la présence de fuites d’informations.

Nettoyage de l’historique Git

Si vous devez nettoyer les informations sensibles de l’historique Git, vous pouvez utiliser la méthode suivante :

⚠️ Avertissement important : L’exécution de ces commandes supprimera définitivement l’historique Git. Assurez-vous de sauvegarder les données importantes et de bien comprendre le sens de chaque commande.

# Réinitialiser au premier commit (en conservant les modifications de l'espace de travail)

git reset --soft ${first-commit}

# Forcer la poussée vers le dépôt distant

git push -f

Remarque : Si vous devez conserver l’historique complet des commits, n’utilisez pas cette méthode.

🛠️ Outils de scan professionnels recommandés

Outre les vérifications manuelles, vous pouvez utiliser des outils professionnels pour des analyses plus complètes :

TruffleHog

TruffleHog est un outil puissant pour découvrir, valider et analyser les informations d’identification divulguées.

Caractéristiques :

- GitHub Stars : 17,2k

- Forks : 1,7k

- Prend en charge plusieurs modes d’analyse

- Peut détecter des informations sensibles profondément imbriquées

🔒 Solutions alternatives pour publier en toute sécurité

Si vous êtes préoccupé par les risques de sécurité liés aux dépôts publics, envisagez les solutions alternatives suivantes :

1. Utiliser GitHub Pro

- GitHub Pro permet de publier des Pages à partir de dépôts privés

- Coût : environ 4 $ par mois

- Avantages : maintient la confidentialité du code source tout en profitant de la commodité de GitHub Pages

2. Utiliser Cloudflare Pages

- Configurez le dépôt en privé

- Déployez via Cloudflare Pages

- Avantages : entièrement gratuit, prend en charge les dépôts privés

3. Stratégie à double dépôt

- Dépôt privé : stockez les articles en cours d’édition et les brouillons

- Dépôt public : ne publiez que les articles terminés

- Avantages : protège au maximum les brouillons et le contenu non publié

- Remarque : si vous utilisez des systèmes de commentaires dépendant de GitHub comme

giscus, vous aurez toujours besoin d’un dépôt public

📝 Bonnes pratiques recommandées

- Révision régulière : utilisez régulièrement des outils d’analyse pour vérifier les informations sensibles dans le dépôt

- Vérification avant soumission : vérifiez la présence d’informations sensibles avant chaque commit

- Utilisation de .gitignore : configurez correctement le fichier

.gitignorepour exclure les fichiers sensibles - Variables d’environnement : stockez les configurations sensibles dans des variables d’environnement plutôt que dans le dépôt de code

- Gestion des brouillons : envisagez d’utiliser un système de gestion de brouillons dédié pour éviter la soumission accidentelle de brouillons

🎯 Conclusion

Les blogs open source, bien que pratiques, présentent effectivement des risques de fuite d’informations. En utilisant des outils et méthodes appropriés, nous pouvons efficacement réduire ces risques. Le choix d’une plateforme et d’une stratégie de publication adaptées nous permet de profiter des avantages de l’open source tout en protégeant notre vie privée.

N’oubliez pas que la sécurité de l’information est un processus continu qui exige une vigilance constante.