Potentiële beveiligingsrisico's van open-source blogs: hoe persoonlijke gegevens beschermen tegen lekken

Categories:

Overzicht

GitHub Pages, als gratis hostingplatform voor open-source blogs, is zeer populair vanwege zijn gebruiksgemak en gratis kenmerken. Echter, de gratis versie vereist dat repositories openbaar zijn om openbare toegang te bieden, wat onverwachte risico’s van gegevenslekken kan veroorzaken.

Zelfs als de inhoud van artikelen geen gevoelige informatie bevat, kan de broncode repository van een blog per ongeluk persoonlijke privacygegevens lekken. Dit artikel bespreekt deze potentiële risico’s en biedt praktische oplossingen.

🔍 Veelvoorkomende soorten informatielekken

Chinese gevoelige termen

De volgende Chinese termen kunnen persoonlijke gevoelige gegevens bevatten; controleer deze vóór het indienen van code:

- Wachtwoord

- Account

- Identiteitskaart

- Bankpas

- Alipay

- Telefoonnummer

- Thuisadres

- Werkgever

- Sociale verzekering kaart

- Rijbewijs

- Paspoort

- Creditcard

Engelse trefwoorden

In het Engels zijn de volgende trefwoorden bijzonder belangrijk:

- username

- password

- account

- key

- ini

- credential

- card

- bank

- alipay

- passport

- id

- phone

- address

- company

Gebruik reguliere expressies voor detectie

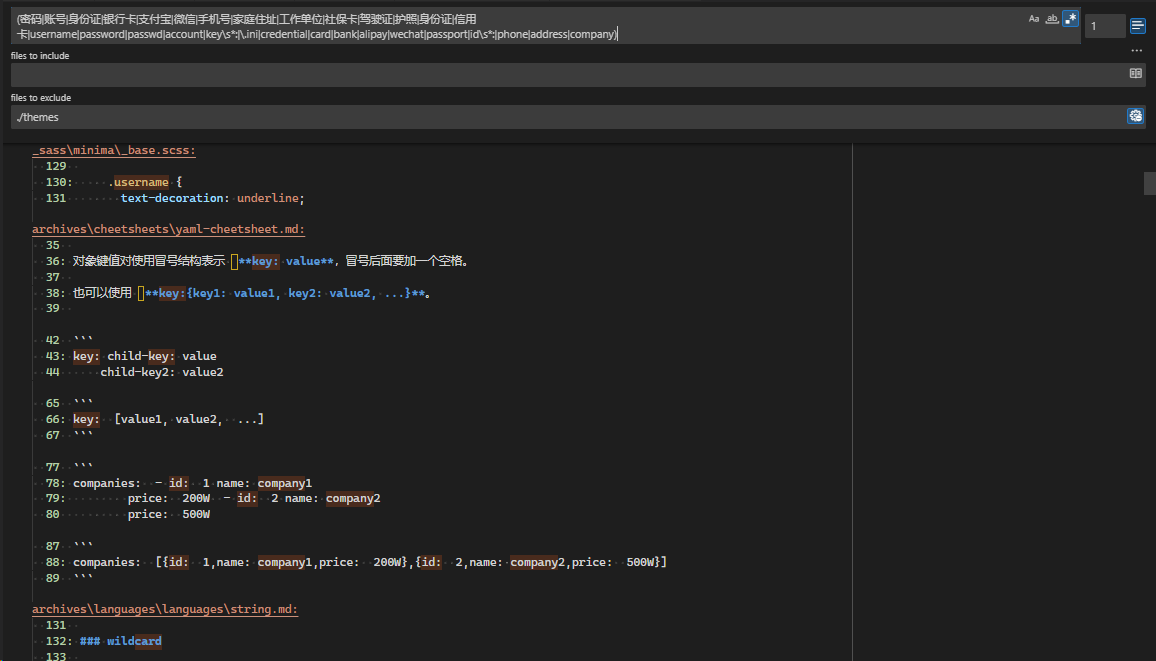

Gebruik de volgende reguliere expressie om potentiële gevoelige informatie in repositories te scannen:

(密码|账号|身份证|银行卡|支付宝|微信|手机号|家庭住址|工作单位|社保卡|驾驶证|护照|信用卡|username|password|passwd|account|key\s*:|\.ini|credential|card|bank|alipay|wechat|passport|id\s*:|phone|address|company)

Scannen in VSCode

Als u VSCode gebruikt als blogeditor, volg dan deze stappen voor een volledige site-scan op gevoelige informatie:

- Open VSCode

- Gebruik de sneltoets

Ctrl+Shift+F(Windows/Linux) ofCmd+Shift+F(Mac) om de globale zoekfunctie te openen - Voer de bovenstaande reguliere expressie in het zoekvak in

- Schakel de reguliere expressiemodus in (klik op het

.*-icoon naast het zoekvak) - Klik op zoeken en controleer de resultaten op potentiële gevoelige informatie

🕰️ Informatielekken in Git-geschiedenis

De versiegeschiedenis van Git kan gevoelige informatie bevatten van verwijderde bestanden. Zelfs als de huidige code geen gevoelige inhoud bevat, kunnen historische commits deze informatie nog steeds bewaren.

Scannen van Git-geschiedenis

U kunt een eenvoudige script gebruiken om de historische commits van een open-source blog te scannen op informatielekken.

Opschonen van Git-geschiedenis

Als u de gevoelige informatie in de Git-geschiedenis wilt wissen, kunt u de volgende methode gebruiken:

⚠️ Belangrijke waarschuwing: het uitvoeren van de volgende handelingen zal de Git-geschiedenis permanent verwijderen. Maak zeker een backup van belangrijke gegevens en zorg ervoor dat u de betekenis van de opdrachten volledig begrijpt.

# Reset naar de eerste commit (wijzigingen in werkgebied behouden)

git reset --soft ${first-commit}

# Forceer push naar remote repository

git push -f

Opmerking: als u de volledige commitgeschiedenis wilt behouden, gebruik dan niet de bovenstaande methode.

🛠️ Aanbevolen professionele scanhulpmiddelen

Naast handmatige controles kunt u professionele tools gebruiken voor een meer uitgebreide scan:

TruffleHog

TruffleHog is een krachtige tool voor het ontdekken, valideren en analyseren van gelekte referenties.

Kenmerken:

- GitHub Stars: 17.2k

- Forks: 1.7k

- Ondersteunt meerdere scanmodi

- Kan diep geneste gevoelige informatie detecteren

🔒 Alternatieve beveiligde publicatieplatforms

Als u zich zorgen maakt over de beveiligingsrisico’s van openbare repositories, overweeg dan de volgende alternatieven:

1. Gebruik GitHub Pro

- GitHub Pro ondersteunt het publiceren van privé repositories naar Pages

- Kosten: ongeveer 4 USD per maand

- Voordelen: behoudt de privacy van broncode terwijl u profiteert van het gemak van GitHub Pages

2. Gebruik Cloudflare Pages

- Stel de repository in op privé

- Implementeer via Cloudflare Pages

- Voordelen: volledig gratis, ondersteunt privé repositories

3. Dubbele repository strategie

- Privé repository: sla artikelen die worden bewerkt en concepten op

- Openbare repository: bevat alleen uiteindelijk gepubliceerde artikelen

- Voordelen: maximaal bescherming van concepten en ongepubliceerde inhoud

- Opmerking: als u

giscusof andere GitHub-afhankelijke reactiesystemen gebruikt, is nog steeds een openbare repository nodig

📝 Aanbevolen praktijken

- Regelmatige controle: gebruik scanhulpmiddelen om gevoelige informatie in repositories regelmatig te controleren

- Controle vóór indienen: controleer voor elke code-inzending of gevoelige informatie aanwezig is

- Gebruik .gitignore: configureer het

.gitignore-bestand correct om gevoelige bestanden uit te sluiten - Omgevingsvariabelen: sla gevoelige configuratie op in omgevingsvariabelen, niet in de code repository

- Conceptbeheer: overweeg een speciaal systeem voor conceptbeheer om te voorkomen dat concepten per ongeluk worden ingediend

🎯 Samenvatting

Open-source blogs zijn weliswaar handig, maar lopen inderdaad het risico van gegevenslekken. Door geschikte tools en methoden te gebruiken, kunnen we deze risico’s effectief verminderen. Het kiezen van het juiste publicatieplatform en strategieën stelt ons in staat om van het gemak van open source te genieten terwijl we de privacy veiligstellen.

Vergeet niet: informatiebeveiliging is een continu proces dat voortdurende waakzaamheid vereist.