Blog'da Kişisel Bilgilerin Sızmasını Önleme

Categories:

Popüler ücretsiz ve açık kaynaklı platform GitHub Pages yaygın olarak tercih ediliyor ve birçok blog GitHub Pages üzerinden yayınlanıyor.

Ancak ücretsiz sürümün, genel erişime izin verilmesi için depoyu kamuya açık hale getirmeyi gerektirmesi, taslak olarak işaretlenmiş yazıların da Git deposundan erişilebilir olmasını sağlıyor.

Yayınlanan makalelerde hassas bilgilerin az bulunmasına rağmen, açık kaynak blogların kaynak deposu kişisel bilgileri sızdırabilir. İşte sık karşılaşılan bilgi sızdırma anahtar kelimeleri, yorumlarınızla eklemeler yapabilirsiniz.

Hassas kelimeler

| Çince anahtar kelime | İngilizce anahtar kelime |

|---|---|

| Şifre | password |

| Hesap | account |

| Kimlik numarası | id |

| Banka kartı | card |

| Alipay | alipay |

| Telefon numarası | phone |

| Ev adresi | address |

| Çalışma yeri | company |

| Sosyal güvenlik kartı | card |

| Sürücü belgesi | driver |

| Pasaport | passport |

| Kredi kartı | credit |

| Anahtar | key |

| Yapılandırma dosyası | ini |

| Kimlik bilgisi | credential |

| Kullanıcı adı | username |

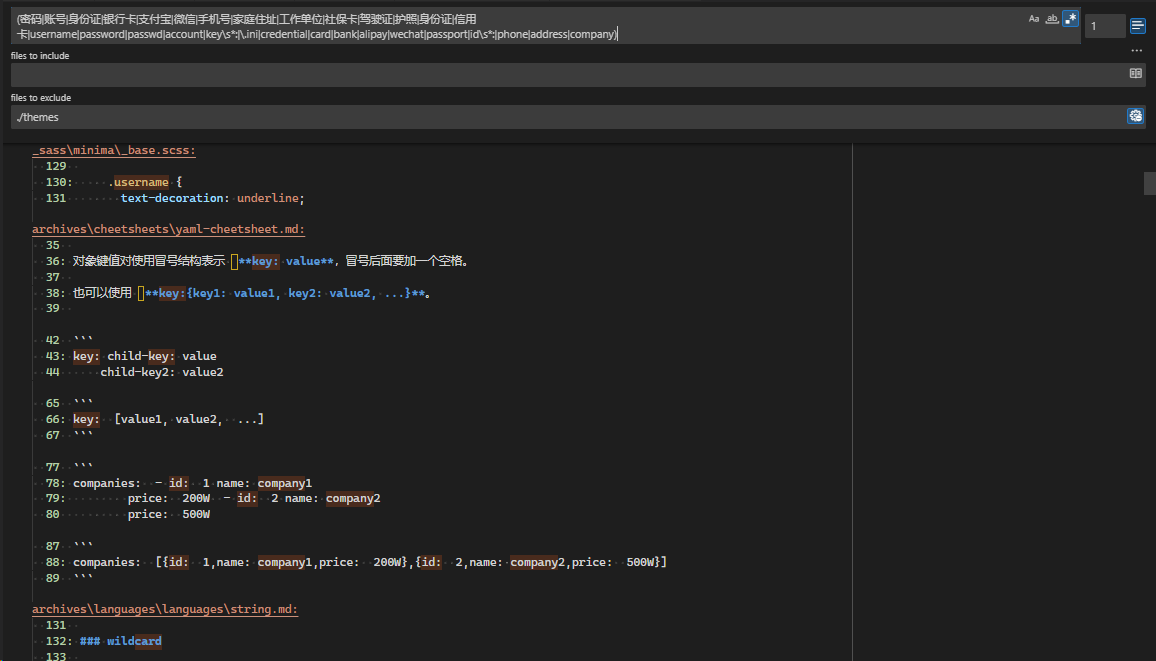

Normal ifade araması:

(Şifre|Hesap|Kimlik numarası|Banka kartı|Alipay|WeChat|Telefon numarası|Ev adresi|Çalışma yeri|Sosyal güvenlik kartı|Sürücü belgesi|Pasaport|Kredi kartı|username|password|passwd|account|key\s*:|\.ini|credential|card|bank|alipay|wechat|passport|id\s*:|phone|address|company)

Blog editörünüz olarak VSCode kullanıyorsanız, normal ifade aramasıyla tüm site araması yaparak potansiyel bilgi sızdırma konumlarını hızlıca kontrol edebilirsiniz.

Git Geçmişi

Git geçmişi bilgi sızdırma içeriyor olabilir ve basit bir betikle açık kaynak blogların geçmiş commit bilgileri taranabilir.

Kendi deponuzsa, aşağıdaki şekilde geçmişi temizleyebilirsiniz. Tarihi saklamak isterseniz, temizlemeyin.

Lütfen komutun anlamını anladığınızdan emin olun, bu işlem geçmiş verileri temizleyecek, lütfen dikkatli hareket edin ve bu işlemi yapmadan önce önemli verilerinizi yedekleyin.

git reset --soft ${first-commit}

git push --force

Diğer depo tarama yöntemleri

https://github.com/trufflesecurity/trufflehog

- Sızan kimlik bilgilerini bulun, doğrulayın ve analiz edin

17.2kyıldız1.7kçatallanma

Diğer blog yayınlama yöntemleri

- Github Pro, özel depoyu Pages’e yayınlamanıza olanak tanır, Pro aylık dört dolar

- Özel depoya ayarlayın ve Cloudflare Pages’e yayınlayın

- Depoyu ayırın, bir özel depoda düzenlenecek yazılar, bir açık depoda yayınlanabilir yazılar

giscus gibi github’a dayalı bir yorum sistemi kullanıyorsanız, yine de açık bir depoya ihtiyacınız olacaktır.

İyi bir alışkanlık vs İyi bir mekanizma

Açık kaynak bloglarda kişisel bilgilerin sızdırılması sorununu tartışırken, birçok kişi hassas bilgileri depoya yüklememeye dikkat edersek sorun olmayacağını düşünür.

Bu, programcıların hata yazmamaları gerektiği gibi yararsız bir laf; doğrudur ancak işe yaramaz. Kişisel bilgileri korumak için alışkanlığa güvenmek güvenilmezdir. Birinin alışkanlığına kolayca güvenmeyin, her an unutabilir.

Yazı yazarken bazen geçici ifadeler olabilir, özellikle programcıların teknik blogları, kısa bir script bazen rastgele yazılabilir, her zaman ortam değişkenlerini kullanmayı hatırlamayabilir, bu yüzden hassas bilgiler bırakma ihtimali vardır.

İyi bir alışkanlığın ne olduğunu anladığınıza eminim, bu yüzden burada iyi bir alışkanlıktan bahsetmiyorum, çoğunlukla mekanizmalar aracılığıyla kişisel bilgilerin sızmasını önlemek hakkında paylaşıyorum.

İlk olarak depoyu ayırın, taslak deposu ve yayın deposu ayrı, Github Pages’te yayınlanan tüm makaleler incelemeye tabi tutulur ve draft durumunda olan makaleler sızdırılmaz.

Ayrıca Github Action aracılığıyla her commit’te hassas bilgileri tarayabilirsiniz, eğer hassas bilgiler varsa commit’e izin verilmeyecek, trufflehog referans alın.

Bu makalede paylaşılan normal ifade araması sadece basit bir örnektir, herhangi bir iş akışına entegre edilmemiştir, kendi ihtiyaçlarınıza göre daha fazla özelleştirme yapabilir ve bunu iş akışınıza entegre edebilirsiniz.